Garantizar la seguridad en una red industrial, aunque tenga similitud en muchos aspectos de la seguridad de la información, presenta varios aspectos y características únicas. Los sistemas industriales se construyen para proporcionar confiabilidad y longevidad, y las redes utilizadas son fácilmente accesibles por las herramientas y técnicas utilizadas por el intruso.

Se espera que los sistemas de control industrial funcionen sin interrupciones por meses o incluso años, y la expectativa de vida general puede medirse en décadas. Las consideraciones y prácticas de seguridad en el entorno industrial se retrasaron durante mucho tiempo por un motivo: los sistemas utilizados son antiguos a la infraestructura de red actual y, por lo tanto, siempre se han protegido físicamente en lugar de lógicamente.

La necesidad de mejorar la seguridad de las redes industriales no puede hacerse de manera aleatoria. Muchos sistemas industriales se crean usando dispositivos heredados, en algunos casos ejecutando protocolos legados que se han desarrollado para operar en redes de enrutables. Por lo tanto, algunos métodos de seguridad se adoptan para garantizar la seguridad de la información.

El propósito de la seguridad de la información es garantizar la continuidad del negocio y minimizar el daño causado, prevenir y minimizar el impacto de incidentes de seguridad. Existen tres componentes básicos: confidencialidad, integridad y disponibilidad. El estudio en cuestión busca analizar los requisitos de seguridad a fin de hacer la correcta identificación de amenazas y vulnerabilidades para que se puedan implementar técnicas específicas, sean ellas, seguridad física o lógica en la red industrial.

Redes Industriales

Una red industrial puede definirse como cualquier red que opere con algunos sistemas de control automatizados que pueden comunicarse a través de señales digitales a través de una red Ethernet. Estas señales digitales se conocen como protocolos y se crearon con el fin de traer mejoras en el control en instrumentos de campo, aumentando así la capacidad de tráfico de información, facilidad en el diagnóstico y realización de configuración remota entre los componentes.

Esas redes todavía se consideran deterministas, pues funcionan con tiempo exacto para el tráfico de sus informaciones, siendo así, la diferencia de una red industrial en relación a una red de computadora común está en el hecho de ser probabilística, o sea, no poseer tiempos exactos para el tráfico de información.

La tecnología de la información ha sido determinante para el desarrollo de la automatización.

Topologías de Redes Industriales

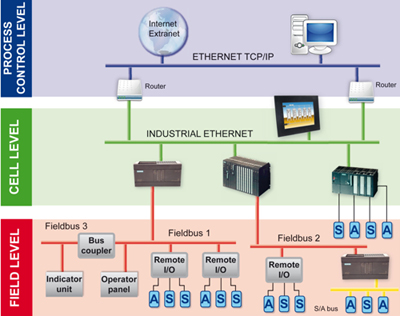

Las redes industriales son típicamente muy distribuidas y varían considerablemente en todos los aspectos, incluyendo la camada de enlace y los protocolos de red utilizados, así como la topología. Sin embargo, en las redes de negocios, las redes Ethernet y TCP / IP son omnipresentes, usando una variedad de estrellas, árboles.

La ubicuidad de Ethernet y TCP / IP se ha convertido en el eslabón que conecta el SCADA y los sistemas industriales de control juntos. La mayoría de estos sistemas utilizan topologías del tipo de bus, anillo, estrella o arbol dependiendo específicamente del tipo de protocolo industrial utilizado, así como el tipo de control de proceso se está haciendo.

Fuente: www.iebmedia.com

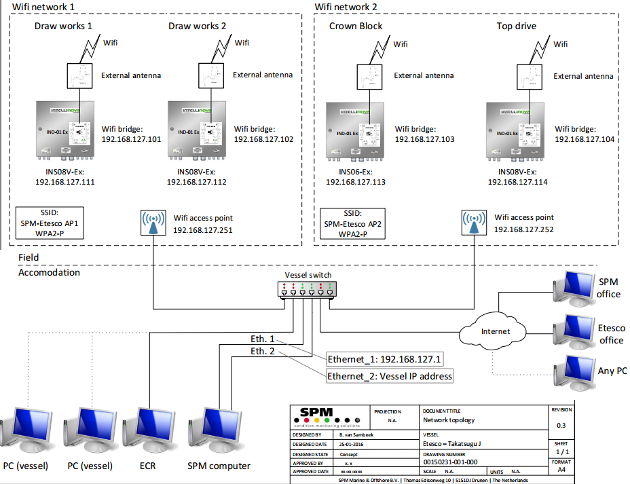

Redes Industriales inalámbricas

Las tecnologías de comunicación inalámbrica están cada vez más presentes en el día a día de la sociedad siendo ampliamente utilizadas en los más diversos escenarios, incluso en la industria. Un sistema de comunicación inalámbrica se caracteriza por no utilizar un medio guiado para transmisión de datos, realizando así la transmisión por señales electromagnéticas que se propagan y transponen diversos medios, como aire y agua, y obstáculos, como paredes y acero.

Se ha ganado popularidad debido a la no necesidad de basarse en el cableado, trayendo una instalación más enmarañada y caracterizándose principalmente por la facilidad de comunicación entre varios dispositivos sin la necesidad de estar en el mismo lugar físico.

Fuente: Manual de instalación de SPM Corporation

Protocolos de Redes Industriales

En los días actuales los protocolos de redes industriales están ampliamente difundidos en la industria. De esta forma presentamos algunos de estos protocolos y sus características básicas para una mejor comprensión.

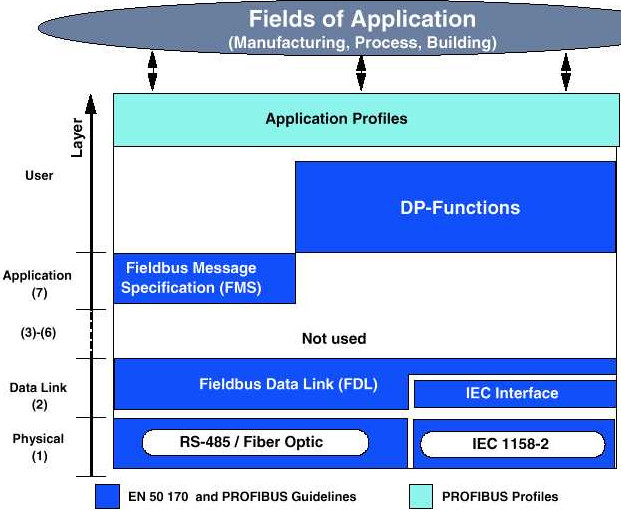

PROFIBUS

El PROFIBUS (ProcessFieldBUS) se caracteriza por ser un estándar abierto de red de comunicación industrial y es ampliamente utilizado. Es de gran utilidad pues con este protocolo de comunicación diferentes dispositivos de fabricantes diferentes pueden comunicarse sin ningún problema.

El PROFIBUS tiene como característica relevante la diferenciación de sus dispositivos entre maestros y esclavos y utiliza las capas 1 (nivel físico) que definirá las características físicas de la transmisión y 2 (data link layer) que define el protocolo de acceso al medio y a 7 (application layer) que determinará las funciones de la aplicación.

Fuente: Asociación PROFIBUS Brasil

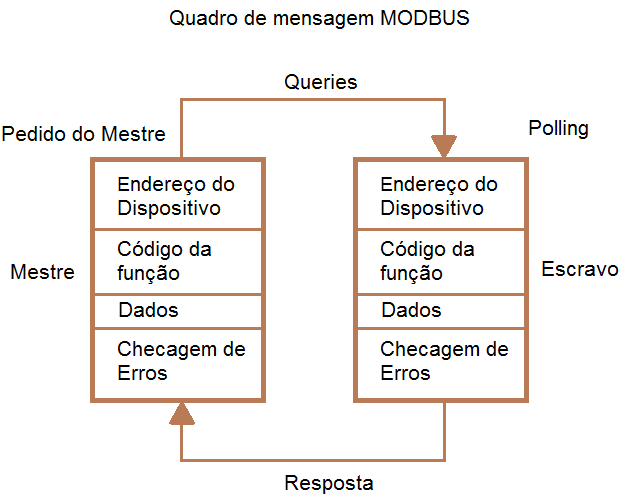

MODBUS

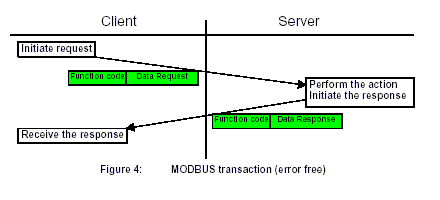

MODBUS soporta la integración entre dispositivos instalados en el campo. Se comunica a través de mensajes sin restricción de autenticación. MODBUS es un protocolo de mensajes de capas de aplicación, lo que significa que funciona en la camada 7 del modelo OSI. Permite comunicaciones eficientes entre dispositivos interconectados basados ??en la metodología de solicitud / respuesta.

Fuente: www.embarcados.com.br/protocolo-modbus/

OLE FOR PROCESS CONTROL

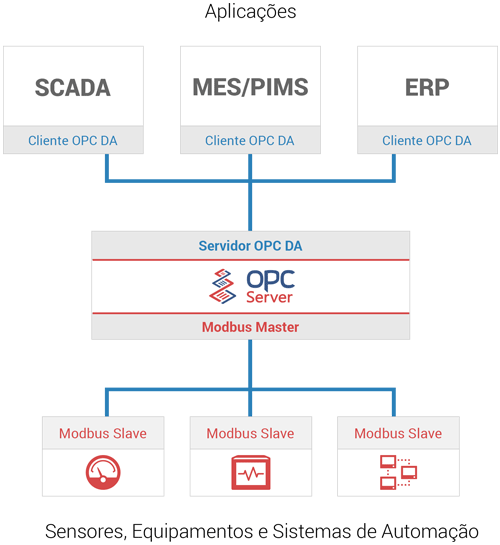

El OPC no es un protocolo de red industrial, sino un marco operativo para mantener comunicación de sistemas de control de procesos basados ??en Windows mediante el protocolo Object Linking and Embedding (OLE). A diferencia de otros protocolos de comunicación de redes industriales, su principal función es interconectar sistemas de control distribuidos con Windows Hosts típicamente a través de redes TCP / IP.

El OPC funciona básicamente de forma cliente / servidor, donde una aplicación cliente llama a un proceso local, pero en lugar de ejecutar el proceso mediante el código local, el proceso se ejecuta en un servidor remoto.

Fuente: www.elipse.com.br/producto/opc-server/

Seguridad de la Información

Con la tecnología de la información cada vez más difundida, las empresas vieron la necesidad de adecuar las tendencias del mercado y estar cada vez conectadas al mundo globalizado. De esta forma, a lo largo del tiempo, se hizo necesario mitigar medidas de control que pudieran minimizar y proteger las informaciones de las organizaciones.

Se define Seguridad de la Información como un proceso de proteger la información del mal uso tanto accidental como intencional, por personas internas o externas a la organización.

En este contexto la seguridad tiene como objetivo garantizar que una organización se mantenga competitiva y continuamente produciendo sus bienes y servicio.

Seguridad de la información en redes industriales

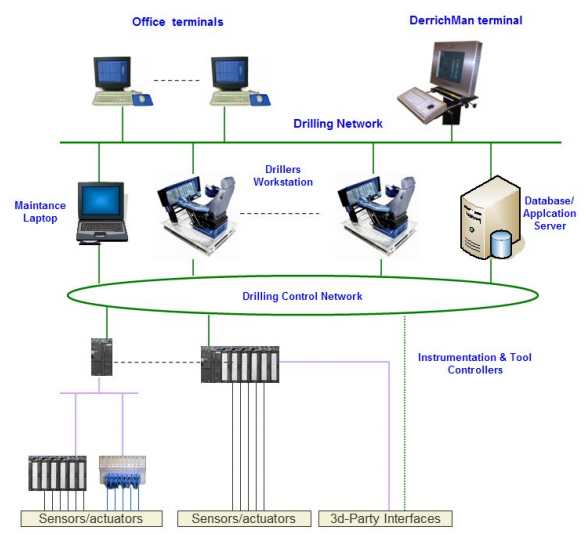

En redes industriales tenemos informaciones que transitan en tiempo real continuamente y se espera que ésta funcione así por largos períodos. Tales informaciones son de extrema importancia para que la empresa pueda planificar y ampliar su visión de negocio. De esta forma, se pretende presentar aquí un pequeño ejemplo de los datos recolectados durante el estudio de caso en una pequeña parte de la red industrial que fue utilizada para realización de pruebas, como se muestra en la figura 6.

Fuente: Manual de funcionamiento de Smart Drilling Instrumentation.

Algunas normas fueron utilizadas como fuente de investigación para que fuera posible hacer el correcto orientado de las técnicas a ser utilizadas para traer más seguridad al ambiente industrial. La ISO / IEC 27000: 2014 fue ampliamente consultada para obtener mejores resultados, siendo que en este trabajo se dio énfasis a la familia ISO / IEC 27002 que trata específicamente de técnicas de seguridad y política de mejores prácticas en gestión de seguridad de la información.

Estudio empírico

Las pruebas presentadas en este artículo se realizaron de forma básica sólo para ilustrar cómo las medidas mínimas de seguridad de red pueden ayudar a prevenir incidentes en la seguridad de la información.

->Amenazas y Vulnerabilidades del MODBUS

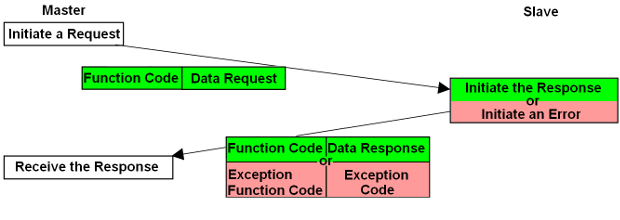

MODIBUS es un protocolo de solicitación/respuesta que utiliza tres protocolos de unidades de datos: MODBUS Request, MODBUS Response y MODBUS Response según la figura siguiente. En este contexto vamos a presentar solamente el estudio hecho para operación normal pues la excepción es tratada de forma específica y no forma parte del asunto abordado en este trabajo.

Fuente: www.telelinea.free.fr

Cada dispositivo se comunica a través del protocolo MODBUS usando una única dirección. Básicamente un comando se envía a una dirección MODBUS específica, y mientras otros dispositivos conectados reciben el mensaje, pero sólo el dispositivo con dirección específica responderá al comando enviado.

Por ser un protocolo request / response fue posible observar algunos tópicos relevantes para la seguridad de la información.

• Falta de autenticación. Cuando se inicia una sesión, sólo es necesario utilizar una dirección MODBUS válida para que el maestro y el esclavo se comuniquen. De esta forma puede ser fácilmente descubierto en la red.

• Falta de encriptación: Los comandos y direcciones se transmiten texto puro y se pueden capturar fácilmente por falta de esta característica.

Durante la recolección de datos y conversación con personal especializado se verificó que este protocolo sólo se utiliza para mantener comunicación entre dispositivos conocidos en la red, usando códigos de funciones específicos, fácilmente monitoreados mediante el establecimiento de directivas que se pueden hacer basadas en el funcionamiento aceptable de los dispositivos .

Por no haber suficiente tiempo para implementar tecnologías y software adecuados durante el estudio de caso, se enumeró una lista con algunos parámetros que se pueden observar en la red para controlar los daños y mitigar los controles en caso de amenaza. A continuación, algunos ejemplos de mensajes que se deben observar en la red, en caso de ocurrencia de excepción en el proceso de comunicación del MODBUS, como se muestra en la figura 8.

Fuente: www.telelinea.free.fr

La lista de mensajes MODBUS que se deben monitorear en caso de errores en la comunicación se muestra como se indica a continuación.

• Códigos de función que restablece la comunicación.

• Tráfico excesivo de un maestro a muchos esclavos al mismo tiempo.

• Comandos para listar todos los códigos de funciones disponibles.

• Códigos de función que requieren información de los servidores MODBUS.

Amenazas y Vulnerabilidades del PROFIBUS

El PROFIBUS no posee autenticación inherente a muchas de sus funciones, permitiendo que un nodo infectado de su red se convierta en un nodo maestro, que a su vez tendrá el control sobre todos los nodos esclavos configurados. Un nodo infectado también es capaz de capturar tokens, inyectar tokens falsos o, de otro modo, interrumpir las funciones del protocolo, causando así lo que conocemos como, DoS (Denial of Service).

En este caso, el nodo infectado puede cambiar el reloj de sincronización de los nodos esclavos, supervisar consultas o incluso colocar código infectado en un nodo esclavo.

Ante este escenario se encontró una solución paliativa que implica un pequeño cambio en la red existente.

La solución encontrada fue utilizar un protocolo variante del PROFIBUS, conocido como PROFINET (PROFIBUS over Ethernet). Este es un protocolo Ethernet en tiempo real como cualquier otro, susceptible a cualquier vulnerabilidad de una red Ethernet. Cuando se utiliza sobre IP es también susceptible a la vulnerabilidad del IP.

Conclusión

En este trabajo se pudo verificar que las redes industriales utilizan una variedad de protocolos especializados que realizan tareas específicas, muchas veces con atención cuidadosa a la sincronización y operación en tiempo real. Cada protocolo tiene varios grados de seguridad y confiabilidad inherentes, y estas cualidades se deben considerar al tratar de proteger estos protocolos.

Sin embargo, como los protocolos de red industrial, en general, carecen de autenticación o criptografía suficientes, en su mayoría son susceptibles, el ataque cibernético usando ataques MITM (Man-in-the-Middle) relativamente simples, que se pueden utilizar para interrumpir las operaciones normales del protocolo, potencialmente alterar o manipular mensajes de protocolo para robar información, cometer fraude o, causar un fallo en el propio proceso de control.

Al entender cada protocolo y aislar cada uno en su propia directiva de seguridad cuidadosamente definida, estos protocolos pueden ser razonablemente protegidos y así garantizar que la organización no venga sufrir consecuencias negativas por la quiebra de confidencialidad de sus informaciones.